免杀|PEiD查壳、脱壳+汉化+工具打包

![]() 微wx笑

微wx笑 2024-01-09【安全工具】

2024-01-09【安全工具】

0

0 0关键字:

PEiD 查壳 脱壳

0关键字:

PEiD 查壳 脱壳

一、加壳加壳的全称应该是可执行程序资源压缩,压缩后的程序可以直接运行。加壳的另一种常用的方式是在二进制的程序中植入一段代码,在运行的时候优先取得程序的控制权,之后再把

一、加壳

加壳的全称应该是可执行程序资源压缩,压缩后的程序可以直接运行。

加壳的另一种常用的方式是在二进制的程序中植入一段代码,在运行的时候优先取得程序的控制权,之后再把控制权交还给原始代码,这样做的目的是隐藏程序真正的OEP(入口点,防止被破解,查壳就是为了找它),类似于动物界的龟壳。大多数病毒就是基于此原理。

加壳可以绕过一些杀毒软件的扫描(免杀)

加壳工具通常分为:压缩壳和加密壳两类。

压缩壳的特点是减小软件体积大小,加密保护不是重点。

加密壳种类比较多,不同的壳侧重点不同,一些壳单纯保护程序,另一些壳提供额外的功能,如提供注册机制、使用次数、时间限制等。

二、查壳

工具这里主要介绍PEID,工具见附件。

链接:https://pan.baidu.com/s/177WDU3LzZxaNK75kdjDb7Q

提取码:zkaq

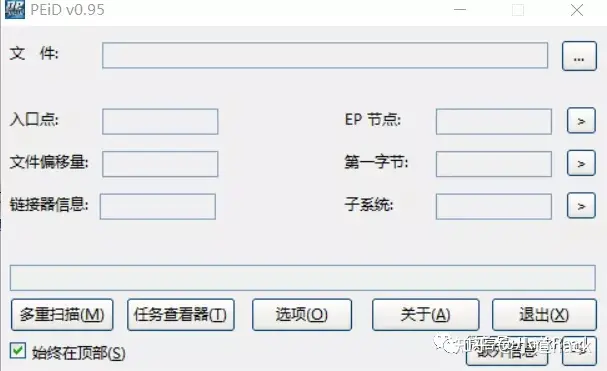

把可执行软件拖入(非快捷方式)可查壳如图是加了aspack的壳

那么可以在脱壳步骤中执行通用脱壳或者指定类型的壳专脱。

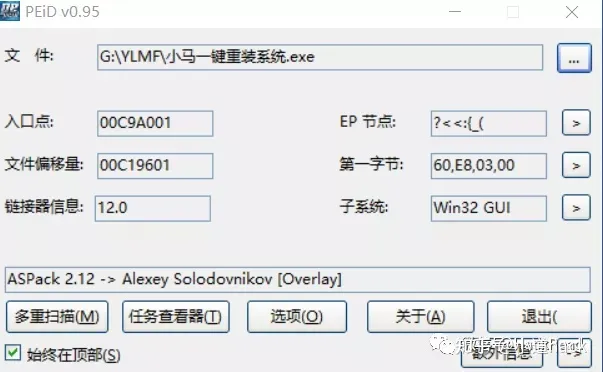

上面的图的,说明这个软件是没有加壳的。

是用Microsoft Visual C++ 6.0软件编写的。

三、脱壳

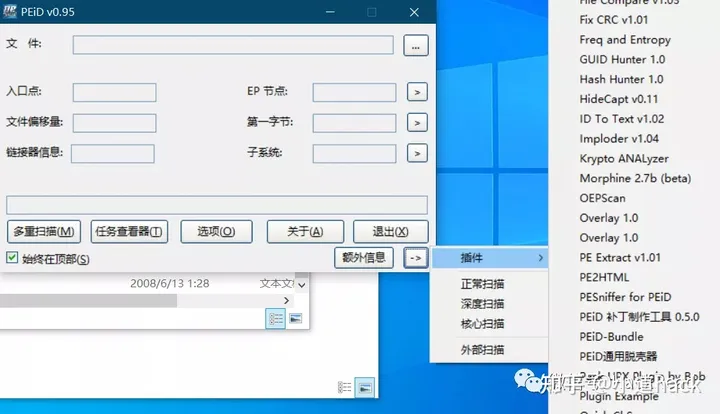

1、PEiD最常用的插件就是脱壳,PEiD的插件里有个通用脱壳器,能脱大部分的壳,如果脱壳后import表损害,还可以自动调用ImportREC修复import表,点击”=>”打开插件列表,见下图

此例子中,我们使用unpacker for upx插件进行脱壳。

默认的脱壳后的文件放置位置在peid的根目录下。

文件名为原文件名前加un字样。

脱壳后我们再查看壳:

四、汉化软件

如果程序没有加壳,或者脱壳好后,就可以用专门的汉化工具进行汉化了。

汉化时需要根据编写软件的语言选对应的汉化软件,如VC++编写的脱壳后可以用PE Explorer汉化工具或者Passolo汉化工具来汉化;

VB编写的软件就要用VBLocaloze来汉化。

其他工具下载:

window平台常用的查壳工具

fileInfo 老工具了VB写的可以了解下

exeinfope 流行 仅支持win32平台

Die V0.9

PEiD V0.95 推荐使用

加壳软件:

VMProtect 压缩+加密壳(不能再用ZP加壳,解密难度比ZP大)

ZProtect 加密壳

C#逆向工具reflector

DeDedarK delphi逆向工具 被检测出文件名可以改/复制文件改变文件名

Android APK 查壳工具

免费通道:链接: https://pan.baidu.com/s/1rDfsEvqQwhUmep1UBLUwSQ

密码: wefd

1.Zjdroid

github:https://github.com/halfkiss/ZjDroid

原理分析:http://blog.csdn.net/jiangwei0910410003/article/details/52840602

2.DexExtractor

github:https://github.com/bunnyblue/DexExtractor

原理分析:http://blog.csdn.net/qq1084283172/article/details/53557894

3.dexdump

github:https://github.com/smartdone/dexdump

基于Xposed插件

4.drizzleDumper

github:https://github.com/DrizzleRisk/drizzleDumper

原理分析:http://blog.csdn.net/qq1084283172/article/details/53563.1622

5.TUnpacker(Python)

github:https://github.com/DrizzleRisk/TUnpacker

6.BUnpacker (Python)

github:https://github.com/DrizzleRisk/BUnpacker

部分资源来自:http://www.legendsec.org/

声明:本号所分享的工具及渗透测试等内容,仅用于技术讨论,请勿用于违法途径

本文为转载文章,版权归原作者所有,不代表本站立场和观点。

上一篇:一款小程序安全评估工具

下一篇:返回列表